学习使用 8 种 Linux 原生命令或第三方实用程序来生成随机密码。

在这篇文章中,我们将引导你通过几种不同的方式在 Linux 终端中生成随机密码。其中几种利用原生 Linux 命令,另外几种则利用极易在 Linux 机器上安装的第三方工具或实用程序实现。在这里我们利用像 openssl, dd , md5sum, tr, urandom 这样的原生命令和 mkpasswd,randpw,pwgen,spw,gpg,xkcdpass,diceware,revelation,keepaasx,passwordmaker 这样的第三方工具。

其实这些方法就是生成一些能被用作密码的随机字母字符串。随机密码可以用于新用户的密码,不管用户基数有多大,这些密码都是独一无二的。话不多说,让我们来看看 8 种不同的在 Linux 上生成随机密码的方法吧。

使用 mkpasswd 实用程序生成密码 mkpasswd 在基于 RHEL 的系统上随 expect 软件包一起安装。在基于 Debian 的系统上 mkpasswd 则在软件包 whois 中。直接安装 mkpasswd 软件包将会导致错误:

RHEL 系统:软件包 mkpasswd 不可用。

Debian 系统:错误:无法定位软件包 mkpasswd。

所以按照上面所述安装他们的父软件包,就没问题了。

运行 mkpasswd 来获得密码

1 2 3 4 5 6 root@kerneltalks# mkpasswd << on RHEL root@kerneltalks# mkpasswd teststring << on Ubuntu

这个命令在不同的系统上表现得不一样,所以工作方式各异。你也可以通过参数来控制长度等选项,可以查阅 man 手册来探索。

使用 openssl 生成密码 几乎所有 Linux 发行版都包含 openssl。我们可以利用它的随机功能来生成可以用作密码的随机字母字符串。

1 2 3 root@kerneltalks # openssl rand -base64 10

这里我们使用 base64 编码随机函数,最后一个数字参数表示长度。

使用 urandom 生成密码 设备文件 /dev/urandom 是另一个获得随机字符串的方法。我们使用 tr 功能并裁剪输出来获得随机字符串,并把它作为密码。

1 2 3 root@kerneltalks # strings /dev/urandom |tr -dc A-Za-z0 -9 | head -c 20 0 NAOSIkqtjK4 c 0 X

使用 dd 命令生成密码 我们甚至可以使用 /dev/urandom 设备配合 dd 命令 来获取随机字符串。

1 2 3 4 5 6 root @kerneltalks# dd if=/dev/urandom bs=1 count=15 |base64 -w 0 15 +0 records in15 +0 records out15 bytes (15 B) copied, 5 .5484 e-05 s, 270 kB/sQMsbe2XbrqAc2NmXp8D0

我们需要将结果通过 base64 编码使它能被人类可读。你可以使用数值来获取想要的长度。想要获得更简洁的输出的话,可以将“标准错误输出”重定向到 /dev/null。简洁输出的命令是:

1 2 3 root@kerneltalks # dd if =/dev/urandom bs =1 count =15 2>/dev/null |base64 -w 0

使用 md5sum 生成密码 另一种获取可用作密码的随机字符串的方法是计算 MD5 校验值!校验值看起来确实像是随机字符串组合在一起,我们可以用作密码。确保你的计算源是个变量,这样的话每次运行命令时生成的校验值都不一样。比如 date !date 命令 总会生成不同的输出。

1 2 3 root@kerneltalks # date |md5 sum4 d8 ce5 c 42073 c 7e9 ca4 aeffd3 d157102 -

在这里我们将 date 命令的输出通过 md5sum 得到了校验和!你也可以用 cut 命令 裁剪你需要的长度。

使用 pwgen 生成密码 pwgen 软件包在类似 EPEL 软件仓库 (LCTT 译注:企业版 Linux 附加软件包)中。pwgen 更专注于生成可发音的密码,但它们不在英语词典中,也不是纯英文的。标准发行版仓库中可能并不包含这个工具。安装这个软件包然后运行 pwgen 命令行。Boom !

1 2 3 4 5 6 7 root@kerneltalks Eip6ieph Ooh1tietEixou9ph ShiKoh0i uThohth7 taaN3f uu Iege0aeZ9f ae aeWeiW4a tiex8Oht

你的终端会呈现出一个密码列表!你还想要什么呢?好吧。你还想再仔细探索的话, pwgen 还有很多自定义选项,这些都可以在 man 手册里查阅到。

使用 gpg 工具生成密码 GPG 是一个遵循 OpenPGP 标准的加密及签名工具。大部分 gpg 工具都预先被安装好了(至少在我的 RHEL7 上是这样)。但如果没有的话你可以寻找 gpg 或 gpg2 软件包并安装 它。

使用下面的命令以从 gpg 工具生成密码。

1 2 3 root @kerneltalks # gpg --gen-random --armor 1 12 mL8i +PKZ3IuN6a7a

这里我们传了生成随机字节序列选项(--gen-random),质量为 1(第一个参数),次数 12 (第二个参数)。选项 --armor 保证以 base64 编码输出。

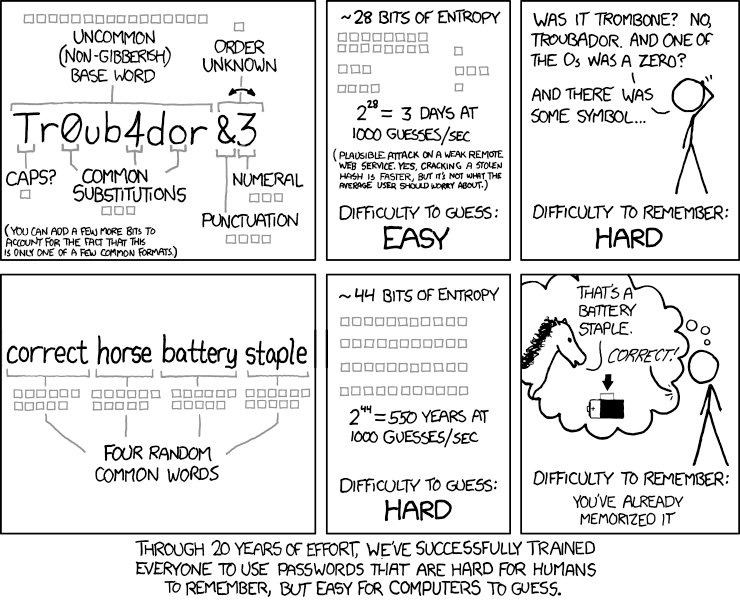

使用 xkcdpass 生成密码 著名的极客幽默网站 xkcd ,发表了一篇非常有趣的文章,是关于好记但又复杂的密码的。你可以在这里 阅读。所以 xkcdpass 工具就受这篇文章启发,做了这样的工作!这是一个 Python 软件包,可以在这里 的 Python 的官网上找到它。

所有的安装使用说明都在上面那个页面提及了。这里是安装步骤和我的测试 RHEL 服务器的输出,以供参考。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 root@kerneltalks # wget https:2018 -01 -23 19 :09 :17 -- https:151.101 .32.223 , 2 a04:4 e42:8 ::223 151.101 .32.223 |:443 ... connected.200 OK871848 (851 K) [binary/octet-stream]1.14 .3 .tar.gz’100 %[==============================================================================================================================>] 871 ,848 --.-K/s in 0.01 s2018 -01 -23 19 :09 :17 (63.9 MB/s) - ‘xkcdpass-1.14.3.tar.gz’ saved [871848/871848] root@kerneltalks # tar -xvf xkcdpass-1.14.3.tar.gz xkcdpass-1.14.3/ 1.14 .3 /examples/ 1.14 .3 /examples/ example_import.py1.14 .3 /examples/ example_json.py1.14 .3 /examples/ example_postprocess.py1.14 .3 /LICENSE.BSD1.14 .3 /MANIFEST.in1.14 .3 /PKG-INFO1.14 .3 /README.rst1.14 .3 /setup.cfg1.14 .3 /setup.py1.14 .3 /tests/ 1.14 .3 /tests/ test_list.txt1.14 .3 /tests/ test_xkcdpass.py1.14 .3 /tests/ __init__.py1.14 .3 /xkcdpass/ 1.14 .3 /xkcdpass/ static /1.14 .3 /xkcdpass/ static /eff-long 1.14 .3 /xkcdpass/ static /eff-short 1.14 .3 /xkcdpass/ static /eff-special1.14 .3 /xkcdpass/ static /fin-kotus1.14 .3 /xkcdpass/ static /ita-wiki1.14 .3 /xkcdpass/ static /legacy1.14 .3 /xkcdpass/ static /spa-mich1.14 .3 /xkcdpass/ xkcd_password.py1.14 .3 /xkcdpass/ __init__.py1.14 .3 /xkcdpass.1 1.14 .3 /xkcdpass.egg-info/ 1.14 .3 /xkcdpass.egg-info/ dependency_links.txt1.14 .3 /xkcdpass.egg-info/ entry_points.txt1.14 .3 /xkcdpass.egg-info/ not-zip-safe1.14 .3 /xkcdpass.egg-info/ PKG-INFO1.14 .3 /xkcdpass.egg-info/ SOURCES.txt1.14 .3 /xkcdpass.egg-info/ top_level.txt1.14 .3 file 'xkcdpass.egg-info/SOURCES.txt' 'MANIFEST.in' file 'xkcdpass.egg-info/SOURCES.txt' /bdist.linux-x86_64/ egg/lib/ xkcdpass/xkcd_password.py -> build/ lib/xkcdpass/__init__.py -> build/ lib/xkcdpass/lib/ xkcdpass/static /static/ eff-long -> build/lib/ xkcdpass/static /static/ eff-short -> build/lib/ xkcdpass/static /static/ eff-special -> build/lib/ xkcdpass/static /static/ fin-kotus -> build/lib/ xkcdpass/static /static/i ta-wiki -> build/lib/ xkcdpass/static /static/ legacy -> build/lib/ xkcdpass/static /static/ spa-mich -> build/lib/ xkcdpass/static /bdist.linux-x86_64/ egg/bdist.linux-x86_64/ egg/xkcdpass/lib/ xkcdpass/xkcd_password.py -> build/ bdist.linux-x86_64/egg/ xkcdpass/lib/ xkcdpass/__init__.py -> build/ bdist.linux-x86_64/egg/ xkcdpass/bdist.linux-x86_64/ egg/xkcdpass/ static /lib/ xkcdpass/static/ eff-long -> build/bdist.linux-x86_64/ egg/xkcdpass/ static /lib/ xkcdpass/static/ eff-short -> build/bdist.linux-x86_64/ egg/xkcdpass/ static /lib/ xkcdpass/static/ eff-special -> build/bdist.linux-x86_64/ egg/xkcdpass/ static /lib/ xkcdpass/static/ fin-kotus -> build/bdist.linux-x86_64/ egg/xkcdpass/ static /lib/ xkcdpass/static/i ta-wiki -> build/bdist.linux-x86_64/ egg/xkcdpass/ static /lib/ xkcdpass/static/ legacy -> build/bdist.linux-x86_64/ egg/xkcdpass/ static /lib/ xkcdpass/static/ spa-mich -> build/bdist.linux-x86_64/ egg/xkcdpass/ static byte -compiling build/bdist.linux-x86_64/ egg/xkcdpass/ xkcd_password.py to xkcd_password.pycbyte -compiling build/bdist.linux-x86_64/ egg/xkcdpass/ __init__.py to __init__.pyc/bdist.linux-x86_64/ egg/EGG-INFO/PKG-INFO -> build/ bdist.linux-x86_64/egg/ EGG-INFO/SOURCES.txt -> build/ bdist.linux-x86_64/egg/ EGG-INFO/dependency_links.txt -> build/ bdist.linux-x86_64/egg/ EGG-INFO/entry_points.txt -> build/ bdist.linux-x86_64/egg/ EGG-INFO/not-zip-safe -> build/ bdist.linux-x86_64/egg/ EGG-INFO/top_level.txt -> build/ bdist.linux-x86_64/egg/ EGG-INFO'dist/xkcdpass-1.14.3-py2.7.egg' and adding 'build/bdist.linux-x86_64/egg' to it'build/bdist.linux-x86_64/egg' (and everything under it)1.14 .3 -py2.7 .egg/usr/ lib/python2.7/ site-packages/xkcdpass-1.14 .3 -py2.7 .egg1.14 .3 -py2.7 .egg to /usr/ lib/python2.7/ site-packages1.14 .3 to easy-install.pth file /usr/ bin/usr/ lib/python2.7/ site-packages/xkcdpass-1.14 .3 -py2.7 .eggdependencies for xkcdpass==1.14 .3 dependencies for xkcdpass==1.14 .3

现在运行 xkcdpass 命令,将会随机给出你几个像下面这样的字典单词:

1 2 3 root@kerneltalks # xkcdpass

你可以用这些单词作为其他命令,比如 md5sum 的输入,来获取随机密码(就像下面这样),甚至你也可以用每个单词的第 N 个字母来生成你的密码!

1 2 3 4 5 6 root@kerneltalks # xkcdpass |md5 sum45 f2 ec9 b3 ca980 c 7 afbd100268 c 74819 -@kerneltalks # xkcdpass |md5 sum79546e8350744845 c 001 d8836 f2 ff2 -

或者你甚至可以把所有单词串在一起作为一个超长的密码,不仅非常好记,也不容易被电脑程序攻破。

Linux 上还有像 Diceware 、 KeePassX 、 Revelation 、 PasswordMaker 这样的工具,也可以考虑用来生成强随机密码。

via: https://kerneltalks.com/tips-tricks/8-ways-to-generate-random-password-in-linux/

作者:kerneltalks 译者:heart4lor 校对:Locez

本文由 LCTT 原创编译,Linux中国 荣誉推出